CalyxOS: Ein alternatives Android-Betriebssystem

Das freie und quelloffene Android-Betriebssystem CalyxOS wird von Freiwilligen und dem Team der 2010 gegründeten Non-Profit-Organisation Calyx Institute mit Sitz in New York entwickelt und gepflegt.

Das Calyx-Institut ist nach eigenen Angaben eine Organisation, die sich die Entwicklung und Verbreitung von freier Datenschutz-Software sowie die Aufklärung darüber auf die Fahnen geschrieben hat. Dadurch soll es ermöglicht werden, dass jeder einfachen und kostenlosen Zugang zu Werkzeugen erhält, die Sicherheit und Wahrung der Privatsphäre garantieren. Dies soll ebenfalls Redefreiheit, freie Meinungsäußerung, bürgerschaftliches Engagement und Datenschutz(-Rechte) im Internet und bei der mobilen Kommunikation fördern.

Das Projekt bietet auch einen VPN-Dienst an, der auf dem Open-Source-Projekt LEAP basiert, betreibt einen eigenen XMPP-Server und hostet mehrere Exit-Nodes des Tor-Projekts. Mit dem Aurora-Store steht neben F-Droid, dem Standard-App-Store von CalyxOS, ein weiterer Store zur Verfügung. Dieser hat anonymen Zugriff auf den Google-App-Katalog und kann so Apps direkt aus der Google-Cloud installieren. Da es dabei ohne weitere Vorkehrungen zu Problemen kommen würde, ist zusätzliche Software nötig. CalyxOS löst dies durch den Einsatz von microG, das weiter unten genauer beleuchtet wird.

Unterstützte Geräte und Apps

CalyxOS Logo

CalyxOS Logo

The Calyx Institute

- Google Pixel 4a 5G (vorinstalliert)

- Google Pixel 6 (vorinstalliert)

- Google Pixel 7 Pro (Selbstinstallation)

- Fairphone 4 (Selbstinstallation)

- Android 12 (bzw. immer die aktuellste Version) installiert

- Entsperrung des Bootloaders möglich

- neuerliche Sperrung des Bootloaders nach CalyxOS-Installation möglich

- zeitnahe Sicherheits- und Versions-Updates seitens der Geräte-Hersteller

- SoC von Qualcomm (bevorzugt)

F-Droid und microG: Die Google-freien FOSS-Projekte

F-Droid und microG

F-Droid und microG

Bilder: microg.org, f-droid.org, Montage: teltarif.de

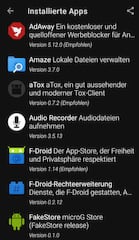

Eingefleischten Android-Custom-ROM-Benutzern dürften F-Droid und microG ein Begriff sein. Hinter F-Droid versteckt sich ein App-Store, der ausschließlich FOSS anbietet - und völlig ohne Google auskommt. Nachteil ist, dass dementsprechend nicht alle Apps in einer F-Droid-Version verfügbar sind. Zu den beliebtesten Apps, die dennoch verfügbar sind, zählen zum Beispiel der Messenger-Dienst Telegram und sogar eine "WhatsApp-Web-To-Go-App". Darüber hinaus steht mit "NewPipe" ein YouTube-Client zur Verfügung, der ohne Google-Konto benutzt werden kann - nur auf das Bewerten von Videos muss dann verzichtet werden. Ebenfalls verfügbar sind mehrere Twitter-Clients und VPN-Dienste (z. B. von Calyx). Es lohnt sich, vor dem Installieren einer App die Angebote von F-Droid zu eruieren, ob dort entsprechende FOSS-Apps angeboten werden. Es gibt einiges zu entdecken.

Installierte F-Droid Apps

Installierte F-Droid Apps

Screenshot: teltarif.de

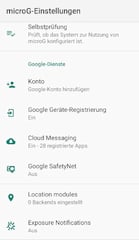

Das microG-Projekt, seit 2020 von der e-Foundation gesponsert, entwickelt und pflegt die freie Software-Nachbildung von Googles proprietärer Kern-Programm-Bibliothek und Google-Anwendungen. Da viele Apps auf Google Play Services angewiesen sind, ist zumindest ein Teil davon für das Funktionieren von Android-Apps erforderlich. Das bringt also die Herausforderung mit sich, nur die Teile dieses Dienstes zu nutzen, die für die eigentliche App notwendig sind, während solche, die der Datensammlung, Standort-Lokalisierung und weiteren Überwachungs-Methoden dienen, ausgesperrt werden. Eine Aktivierung bestimmter Google-Dienste ist auf Wunsch möglich, jedoch nach eigenen Angaben kaum nötig, da die meisten Apps ohne Google-Dienste funktionieren. Weitere wichtige Dienste, die Google-frei realisiert werden (müssen), sind Push-Benachrichtigungen und Standort-Dienste. Wie dies alles mithilfe von "Signature Spoofing" erreicht wird, beschreiben folgende Abschnitte.

Mehr zu microG

microG-Einstellungen

microG-Einstellungen

Screenshot: teltarif.de

Das Linux-basierte Android-Betriebssystem ist in seiner Grundstruktur als Teil des Android-Open-Source-Projekts (AOSP) quelloffen, die meisten seiner Kern-Apps jedoch nicht, d. h. sie sind proprietär und streng durch Google kontrolliert. Dies führt dazu, dass Android selbst in seiner Gesamtheit immer mehr zu ebenfalls proprietärer Software wird, immer mehr Teile werden in die geschlossenen Google-Dienste überführt. Allerdings sind die Apps nicht nur immer mehr proprietär, auch sind immer mehr Programm-Bibliotheken und APIs ausschließlich auf Geräten mit vorinstallierten Google-Apps verfügbar, was Drittanbieter-Apps kategorisch aus dem Betriebssystem ausschließt. Das bedeutet, dass auch quelloffene Apps einige proprietäre Google-Dienste benötigen. microG besteht aus mehreren Komponenten, die im Folgenden kurz erläutert werden.

Service Core (GmsCore) ist eine freie Bibliotheks-Software, die Google-Play-Dienste reimplementiert. Dies erlaubt Apps, die proprietäre Google-APIs aufrufen, auf AOSP-Betriebssystemen wie CalyxOS oder LineageOS zu laufen. GmsCore fungiert also als freier Ersatz der Google-Dienste. Darin enthalten ist auch der Dienste UnifiedNlp, der hier ebenfalls kurz erklärt wird.

Services Framework Proxy (GsfProxy) ist ein Hilfs-Dienst-Programm, das Apps, die für "Google Cloud to Device Messaging" (C2DM) entwickelt wurden, die Benutzung des kompatiblen Google-Cloud-Messaging-Diensts, der in GmsCore enthalten ist, erlaubt.

Unified Network Location Provider (UnifiedNlp) ist eine Bibliothek, die Apps, die WLAN- und Mobilfunk-Mast-basierte Ortung verwenden, Googles Netzwerk-Ortungs-Dienst bereitstellt.

Maps API (mapsv1) ist eine System-Bibliothek, die die gleiche Funktionalität wie die mittlerweile veraltete Google-Maps-API (v1) bietet.

Store (Phonesky) schließlich ist eine Frontend-Anwendung, die Zugang zum Google Play Store sowie Downloads und Updates ermöglicht.

Signature-Spoofing und CalyxOS-Implementierung

Signature Spoofing (wörtlich übersetzt "(Vor)täuschen einer Signatur") erlaubt es, Apps vorzutäuschen, andere zu sein, was der GmsCore-App erlaubt, vorzugeben, die Google-Play-Store-App zu sein. Um Signature Spoofing nutzen zu können, ist eine ROM, die dies unterstützt, nötig. Neben LineageOS for microG und CalyxOS gibt es eine Reihe weiterer ROMs, die Signature-Spoofing-Unterstützung von Vornherein bieten und weitere ROMs, die über nachträgliches Patchen eine Unterstützung erreichen können. Prinzipiell kann jede App vorgeben, eine andere zu sein, weshalb der Nutzer hier bei der Wahl des Betriebssystems und der Benutzung von Signature Spoofing sehr vorsichtig sein muss. Im Fall von CalyxOS ist sichergestellt, dass ausschließlich GmsCore die entsprechende Signatur vortäuscht und somit Missbrauch anderer Apps ausgeschlossen ist. Daneben sorgen weitere programmierungstechnische Anpassungen für hohe Sicherheit.

Der Nutzer von CalyxOS hat die Wahl zwischen drei Optionen: microG deaktiviert, microG aktiviert aber kein Google-Account (Standard) und microG aktiviert mit einem Google-Account. Die erste Option kann der Nutzer bei erstmaliger Einrichtung seines Geräts verwenden, sodass keinerlei Kommunikation mit Google-Diensten stattfindet. Entsprechend werden nur wenige Apps funktionieren, allerdings besteht so die Möglichkeit, das Gerät ohne Datenübermittlung an Google- oder andere Server einzurichten. Die zweite Option, die empfohlen wird, sorgt dafür, dass die meisten Apps funktionieren und nur die für ihre ordnungsgemäße Funktion benötigten Daten an Google gesendet werden - und zwar anonym oder zumindest semi-anonym. So wird bei der Erstregistrierung von microG die IP und das Geräte-Modell an Google gesendet, die Google Advertising ID (GAID) ist jedoch komplett deaktiviert. Bei der letzten, nicht empfohlenen, Einstellung wird auf die Semi-Anonymität verzichtet und es können weitere Apps oder Dienste (wie Google Fi) genutzt werden, allerdings mit entsprechenden Abstrichen bei der Privatsphäre und dem Datenschutz: Nun wird auch der Name des Google-Accounts an Google gesendet.

Ein weiterer wichtiger Punkt ist SafetyNet. Das ist eine von Google entwickelte API, die Android-Smartphones auf Veränderung von Hard- und Software hin überprüft. Begründet wird dies mit der möglichen Entdeckung etwaiger schädlicher oder bösartiger Apps. Kritisch hieran ist, dass ein entsprechender Dienst Daten über das Gerät sammelt und an Google sendet, die dann mit unbekannten Analysen ausgewertet werden. Bei Installation einer CustomROM (wie LineageOS) wird schon dadurch die Software verändert, was zu einem negativen SafetyNet-Test führt und manche Apps dadurch nicht mehr funktionieren. Versuche, trotz Veränderung an der Software den SafetyNet-Test zu bestehen, sind äußerst schwierig, da Google u. a. regelmäßig die Methoden für die Analyse ändert.

Push-Benachrichtigungen und Standort

Schließlich muss noch auf den Push-Dienst und den Standort-Dienst eingegangen werden, denn auch hier können - bzw. müssen - zumindest semi-anonyme Informationen an Google gesendet werden. Die Domain mtalk.google.com wird benötigt, um Push-Benachrichtigungen von Apps zu erhalten. Auch microG benutzt diese für das entsprechende Gerät. Hier kommt es dann auf die App an, welche Informationen an Google gesendet werden. Signal beispielsweise sendet nur die Zeit des Empfangs einer Nachricht an Google, andere Apps können z. B. auch den Nachrichteninhalt und Metadaten weitergeben.

Dass das Handy ununterbrochen Daten sendet und empfängt, sollte jedem klar sein. Zu den gesammelten und gesendete Informationen gehört auch der Standort zu jeder Zeit an jedem Ort, wo sich das Gerät befindet. Google-Server nutzen verschiedene Methoden gleichzeitig, um den möglichst genauen Standort zu schätzen (GPS wäre genauer, jedoch ist der Energieverbrauch recht hoch sowie der Empfang in Gebäuden zum Teil zu schlecht): Mithilfe des Netzwerks des Netzbetreibers und Mobilfunk-Masten, durch eindeutige Zuordnungsmerkmale von sich in der Nähe befindenden WLAN-Netzwerken und durch Bluetooth-Signale von entsprechenden Geräten in der Nähe. Das eigene Gerät sendet dann die IP-Adresse, die Stärke des Signals der Mobilfunk-Masten sowie die WLAN- und Bluetooth-Netzwerk-Informationen an Google, wodurch der Standort dann mehr oder weniger genau geschätzt wird.

Meldungen zu CalyxOS

-

25.12.22Smartphone-OSCalyx, Lineage & Co.: Neue Software fürs alte Android-Handy

Smartphones werden immer leistungsstärker. Davon profitiert man auf Strecke aber eher selten: Oft setzt veraltete oder unsichere Software dem Geräteleben ein vorzeitiges Ende. Es sei denn... zur Meldung

Smartphones werden immer leistungsstärker. Davon profitiert man auf Strecke aber eher selten: Oft setzt veraltete oder unsichere Software dem Geräteleben ein vorzeitiges Ende. Es sei denn... zur Meldung -

29.05.22Android-AlternativeCalyxOS: Ein alternatives Android-Betriebssystem

Das freie und quelloffene mobile Android-Betriebssystem CalyxOS wirbt mit seinem "Privacy-by-Design"-Ansatz. Wir zeigen Ihnen, was sich dahinter verbirgt und alles weitere Wichtige über das Betriebssystem. zur Meldung

Das freie und quelloffene mobile Android-Betriebssystem CalyxOS wirbt mit seinem "Privacy-by-Design"-Ansatz. Wir zeigen Ihnen, was sich dahinter verbirgt und alles weitere Wichtige über das Betriebssystem. zur Meldung -

26.05.22ÜbersichtLineageOS: Beliebtes freies Android-Betriebssystem

Das von der LineageOS Open-Source-Community entwickelte freie Android-Betriebssystem wurde am 24. Dezember 2016 veröffentlicht. Wir zeigen Ihnen alles Wichtige rund um das Betriebssystem als Android-Alternative. zur Meldung

Das von der LineageOS Open-Source-Community entwickelte freie Android-Betriebssystem wurde am 24. Dezember 2016 veröffentlicht. Wir zeigen Ihnen alles Wichtige rund um das Betriebssystem als Android-Alternative. zur Meldung -

27.04.22Altes SmartphoneUpcycling: Smartphones mit Alternativ-Android erneuern

Irgendwann trudeln keine Sicherheitsupdates mehr ein für das Telefon. Als nächstes laufen populäre Apps nicht mehr, weil die installierte Android-Version zu alt ist. Ist das Smartphone noch zu retten? zur Meldung

Irgendwann trudeln keine Sicherheitsupdates mehr ein für das Telefon. Als nächstes laufen populäre Apps nicht mehr, weil die installierte Android-Version zu alt ist. Ist das Smartphone noch zu retten? zur Meldung