SMS: 2-Faktor-Authentifizierung kann ausgetrickst werden

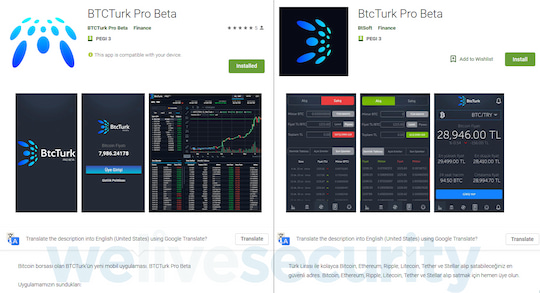

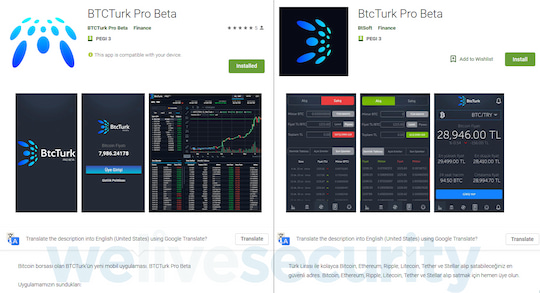

Die Fake-Apps im Google Play Store

Die Fake-Apps im Google Play Store

Bild: ESET / welivesecurity.com

Die Zwei-Faktor-Authentifizierung per SMS wird gerne als "Allheilmittel" gegen jede Art von Sicherheitslücken betrachtet. Insbesondere Online-Banken und andere Internet-Dienste mit persönlichem Account setzen auf diese Sicherungsmaßnahme.

Dass sie allerdings auch nicht in jedem Fall sicher ist, haben nun Forscher des Sicherheits-Software-Herstellers ESET herausgefunden. Selbst Googles neue Richtlinien zur Nutzung von SMS- und Telefonie-Informationen durch Apps bieten offenbar keinen ausreichenden Schutz.

Die Fake-Apps im Google Play Store

Die Fake-Apps im Google Play Store

Bild: ESET / welivesecurity.com

Benachrichtigungen auf dem Gerätedisplay werden ausgelesen

Die Forscher von ESET haben nach eigenen Angaben gefälschte Kryptowährungs-Apps aus Google Play analysiert, die mit neuartigen Techniken Zugriff auf die SMS-basierte Zwei-Faktor-Authentifizierung erhalten. Hierzu können die Apps offenbar die von Google erst kürzlich aufgestellten Richtlinien für den Zugriff auf Telefonie- und SMS-Logs umgehen. Nach der neuen Richtlinie von Google dürfen nur noch Apps aus dem Play Store nach Zugriff auf diese Daten fragen, wenn sie zuvor als Standard-Apps für Telefonate oder SMS festgelegt wurden.

Die geprüften Apps erschleichen sich dazu die Berechtigung, Benachrichtigungen auf dem Gerätedisplay lesen zu dürfen. Eine eingehende SMS oder E-Mail mit einem Einmalpasswort ist auf diesem Weg für die Angreifer einsehbar. Damit besteht die Möglichkeit, dass Kriminelle diese Methode zukünftig auch für Angriffe auf das Online-Banking und andere Dienste ausnutzen, die auf eine Zwei-Faktor-Authentifizierung per SMS setzen.

Der eingeschränkte Zugriff auf die Telefonie- und SMS-Logs, so gut er auch gemeint war, erweist sich dadurch als wirkungslos. Damit ist beispielsweise das mTAN-Verfahren, bei dem Bankkunden für jeden Online-Banking-Auftrag eine Nummer per klassischer SMS erhalten, nicht mehr sicher. Das System galt schon länger als unsicher, da der Versand von SMS-Nachrichten unverschlüsselt erfolgt. Zahlreiche Banken haben daher das mTAN-Verfahren per SMS bereits abgeschafft, dennoch setzen noch immer einige Banken auf dieses Verfahren. Auch andere Internet-Dienste, die eine SMS für die Zwei-Faktor-Authentifizierung nutzen, sind über diesen Weg angreifbar.

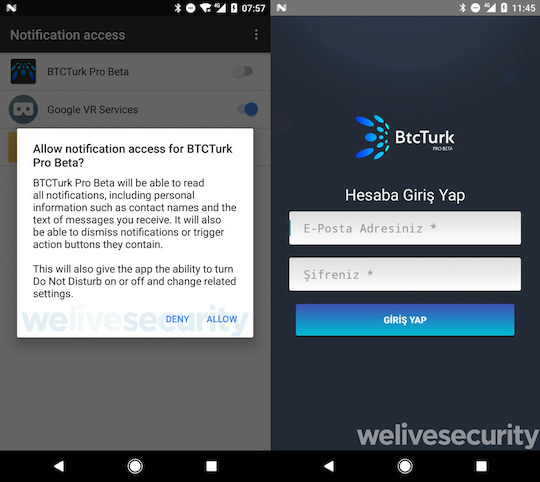

Anforderung des Benachrichtigungszugriffs und Phishing-Formular der Fake-App

Anforderung des Benachrichtigungszugriffs und Phishing-Formular der Fake-App

Bild: ESET / welivesecurity.com, Montage: teltarif.de

Die Herkunft der Apps

Laut den Forschern geben sich die Apps als vermeintliche Anwendungen der türkischen Kryptowährungs-Börse BtcTurk aus. In Google Play heißen sie beispielsweise "BTCTurk Pro Beta", "BtcTURK Pro Beta" und "BTCTURK PRO". Die Schad-Apps wurden offenbar aktuell im Juni bei Google Play zum Download bereitgestellt und kurz darauf nach der Benachrichtigung durch ESET wieder entfernt.

Wer aber eine der Anwendungen installiert hat, lebt gefährlich, wenn das Smartphone mit dem Internet verbunden ist und Zwei-Faktor-Authentifizierungsvorgänge durchgeführt werden. Die Kriminellen können allerdings lediglich den Text sehen, der in das Benachrichtigungsfeld passt. Generell sind die Texte bei der Zwei-Faktor-Authentifizierung per SMS aber meist kurz gehalten. Daher ist laut den Forschern die Chance hoch, dass auch das Einmalpasswort sichtbar ist.

Besseren Schutz beim Einloggen in das Google-Konto auf den Apple iPhones und iPads verspricht der Sicherheitsschlüssel der Android-Smartphones mittels einer Zwei-Faktor-Verifizierung.